Ende 2009/Anfang 2010 kam der Brother DCP-195C und seine Produktfamilie auf den Markt. Damals schon mit Treibern für Drucker und Scanner auch für Linux. Aber funktioniert das auch im Jahre 2026 noch und bekommt man die Treiber noch?

Funktioniert der Brother DCP-195C unter Linux in 2026? weiterlesenCanon SELPHY CP510 unter Windows 11 nutzen

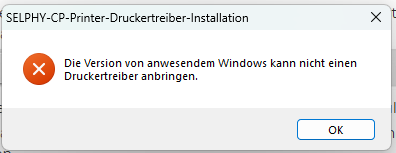

Versucht man den 21 Jahre alten Canon SELPHY CP510, zu dessen Verwendung unter Linux ich bereits hier einen Beitrag verfasst hatte, unter Windows 11 mit dem offiziellen und neuesten verfügbaren Treiber von Canon zu installieren, wird dies nur mit folgender Fehlermeldung quittiert.

Die Installation und Verwendung unter Windows 11 ist allerdings dennoch möglich. Canon war schon damals gütig und hat vorausschauend die Treiber sowohl für 32bit, als auch 64bit-Betriebssysteme erstellt, was die Chancen eines Erfolgs unter Windows 8/8.1/10/11 enorm erhöht, den Treiber im Kompatibilitätsmodus nutzen zu können. Aufgerufen wird das Kontextmenü des Treiber-Installers:

Canon SELPHY CP510 unter Windows 11 nutzen weiterlesenCanon SELPHY CP510 unter Linux nutzen, geht das?

Der Canon SELPHY CP510 ist ein schon sehr alter, portabler Thermosublimationsdrucker aus dem Jahre 2005. Das mir vorliegende, voll funktionsfähige Modell habe ich auf eBay erworben. Die OVP ist etwas lediert, die Staubabdeckung sowie ein originales USB-Kabel fehlen. Dennoch ist das Gerät ansich in einem tollen Zustand und kam sogar mit einer alten Farbkasette und ein paar Bögen Fotopapier.

Es begeistert mich, wie ein solch rigides und tolles Gerät mit 21 Jahren immernoch einwandfrei funktioniert. Dieser Zeit entstammen zahlreiche exzellente Geräte, welche bis heute funktionieren und im Bezug auf die Softwareunterstützung immernoch schritthalten können (das ist für einen anderen Beitrag, aber der CP510 läuft auch unter Windows 11 mit den Windows 7-Treibern im Kompatibilitätsmodus einwandfrei …).

Canon SELPHY CP510 unter Linux nutzen, geht das? weiterlesenASCII QR-Code auf der Linux-Kommandozeile generieren

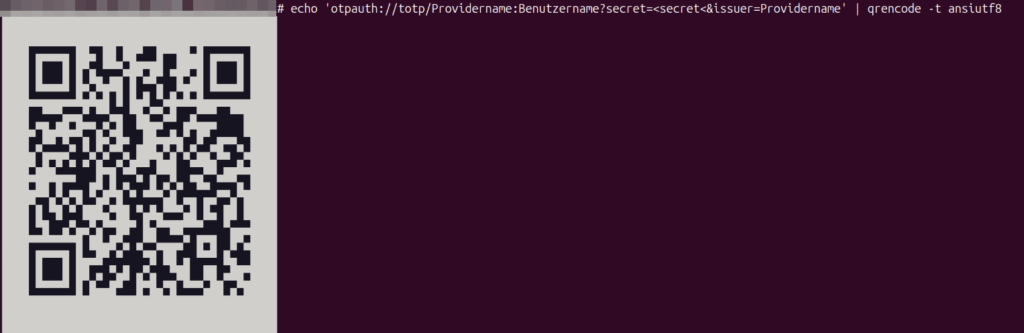

Um die Arbeit mit OTP Passwörtern und deren Einrichtung zu erleichtern, empfehlen sich QR-Codes. Diese kann man natürlich als Grafik generieren und speichern um sie immer wieder zu nutzen, um in entsprechenden Apps und Applikationen das jeweilige Profil anzulegen.

Manchmal kann es jedoch nützlich sein, einen mit Android und iOS kompatiblen QR-Code auf der Kommandozeile zu generieren, den man dann auch im Textformat z. B. in Passwortdatenbanken speichern kann.

echo 'otpauth://totp/Providername:Benutzername?secret=<secret>&issuer=Providername' | qrencode -t ansiutf8

Die otpauth-URL kann dabei mit weiteren Einstellungen gespickt werden, sofern nötig. In meinem Anwendungsfall genügen die Standardeinstellungen zu Code-Länge (6 Stellen), Ablaufzeit des Codes (30 Sekunden) sowie Hashing-Algorithmus (SHA1).

In mailcow integrierten rspamd via Milter-Protokoll von anderen Mail-Relays nutzen

Vorweg: Das ist grundsätzlich möglich, aber es müssen ein paar Rahmenbedingungen erfüllt sein und es muss ein bisschen konfiguriert werden.

Betreibt man den gesamten mailcow: dockerized-Stack, so ist rspamd als Spamfilter grundsätzlich integriert und wird innerhalb des Stacks für eingehenden und ausgehenden Mail-Traffic genutzt. Unter anderem greift das System dabei auf externe

Eingebunden ist rspamd Stack-intern über einen separaten rspamd-Container, welcher via TCP und den Port 9900 angesprochen wird. Wieder wiederum wird durch die worker-proxy.inc Proxy-Konfiguration auf 11333 weitergeleitet.

In mailcow integrierten rspamd via Milter-Protokoll von anderen Mail-Relays nutzen weiterlesenMikroTik RouterOS mit ZTE MF833U1 – geht das?

Klares: Ja. Problemlos.

Kürzlich bestellte ich mir als Test und aus Neugier den ZTE MF833U1 über Amazon. (Affiliate-Link) Dieser war in der Kompatibilitätsliste von MikroTik nicht aufgeführt, versprach jedoch aufgrund seiner Eigenschaft als RNDIS-kompatibler „config-less LTE dongle“ schlicht trotzdem zu funktionieren. Probieren ging hier über studieren.

Tatsächlich funktionierte der USB-Stick absolut problemlos und ohne weitere Konfigurationsmaßnahmen, in RouterOS erschien das Interface „lte1“ und konnte nach Einrichtung eines NAT (Masquerading) problemlos genutzt werden.

In der Kompatibilitätsliste hat der MikroTik-Support unterdes den MF833U1 nachgetragen. Dazu erstellte ich lediglich ein Support-Ticket und lieferte eine support.rif-Datei als Nachweis.

Mit einer eingesteckten microSD-Karte ist auch diese parallel zum Modem nutzbar, zum Beispiel für Logs oder Backups des MikroTik-Gerätes.